Clique para Tela Cheia:

http://www.professordiegomilani.com.br/videosredes/04-videocamadasosi/videocamadasosigrande.html

Video ip wasted

Clique para Tela Cheia:

http://www.professordiegomilani.com.br/videosredes/03-videoipwasted/videoipwastedgrande.html

Video Mascara de Subrede

Video Componentes IP

Revisão Windows Server 2008 (2014)

1 – Marque a plataforma não suportada pelas versões do Windows server 2008 R2:

A – Intel Itanium

B – x86

C – x86-64

2 – Qual a diferença entre Funções e Recursos?

R: Funções são os serviços principais do Windows server e recursos são serviços adicionais

3 – Cite dois recursos do Windows Server 2008 R2 que provê alta disponibilidade.

R: AD e o IIS

4 – Qual é a função do Windows Server 2008 R2 responsável por compartilhar conteúdo web?

R: IIS (Internet Information Server ou Servidor de Informações da Internet)

5 – Durante o processo de instalação do Windows Server 2008 R2, qual etapa necessita de intervenção humana?

A – Configuração do endereço IP

B – Configuração de proxy

C – Configuração do Hostname

D – Nenhuma Intervenção

6 – Para executar o Windows server 2008 R2 apenas como servidor IIS, qual a versão mais indicada?

R: Windows Server 2008 Web Edition

7 – Posso utilizar o Windows Server 2008 R2 Foundation como Servidor Hyper-V?

A – Sim

B – Não

C – Somente com uma licença adicional

8 – Quantas maquinas virtuais o Windows Server 2008 R2 Datacenter suporta?

A – Duas

B – Oito

C – Quatro

D – Ilimitada

9 – Para um escritório com 30 computadores e 2 servidores, devemos optar por trabalhar com grupo ou domínio, justifique sua resposta.

R: Domínio. Porque você não estaria utilizando as funções do Windows server

10 – Quais os tipos de RAID que o Windows Server 2008 R2 suporta?

Raid 0 Volume Distribuido

Raid 1 Volume Espelhado

Raid 5

11 – Qual o tipo de RAID que não melhora o desempenho, mais cria tolerância a falhas de disco?

Raid 1

12 – Como ocultar um compartilhamento de arquivos para que os usuários não o visualizem?

A – Colocando um “.” Antes do nome do compartilhamento.

B – Colocando um “&” depois do nome do compartilhamento.

C – Colocando um “$” depois do nome do compartilhamento.

D – Clicando com botão direto no compartilhamento e marcado a caixa ocultar.

13 – O que caracteriza a permissão efetiva quando possuímos conflitos de permissão NTFS com permissão de compartilhamento:

Predominante e a mais restritiva.

14 – Para utilizar um aplicativo em um compartilhamento, qual a permissão mais adequada para se configurar?

A – Controle Total

B – Gravar

C – Ler e Executar

15 – Qual ação não é possível realizar quando um limite de conta é atingido?

A – Enviar um e-mail para o administrador

B – Gerar um log de evento

C – Tocar uma sirene de alerta

16 – Qual a finalidade da Triagem de arquivos, explique.

Permitir o controle de armazenamento do arquivo.

17 – Qual é o caminho da pasta padrão do diretório raiz do Default Website

A – C:\iis\wwwroot

B – C:\inetpub\temp

C – C:\inetpub\wwwroot

D – C:\iis\public_html

18 – Qual a porta TCP padrão do protocolo HTTP?

R: 80

19 – Para que servem os Pools de Aplicativos?

Pools de aplicativo serve isolar sites e aplicativos para solucionar os problemas de confiabilidade, disponibilidade e segurança.

20 – Qual o método de autenticação não pede senha?

Autenticação Anônima: Usada para permitir qualquer usuário acesse conteúdo publico sem fornecer um usuário e senha no navegador

21 – Após a instalação da função de Roteamento e Acesso Remoto, o que é necessário fazer para que o servidor possa realmente funcionar como roteador?

Iniciar o serviço

E ver se o servidor tem duas placas de rede habilitada

22 – Quais os campos não pertencem a tabela de roteamento:

A – Gateway

B – Destino

C – Subnet

D – Mascara de Rede

23 – Qual o comando podemos utilizar para visualizar os saltos que os pacotes executam até chegar no destinaria?

tracert

24 – Qual é o nome da ferramenta utilizada para faze pesquisas dns?

nslookup

25 – Quando publicamos um servidor de e-mail qual é o tipo de registro que devemos criar para que ele possa receber email?

registromx

26 – De um exemplo de registro do tipo A

Traduzir Nome para IP

27 – Após executar a ferramenta “nslookup”, se digitarmos “set q=mx” em seguida o endereço de algum site existente, a que se refere os servidores listados?

Servidor referente a hospedagem do site

28 – Quais são os tipos de zonas?

Zonas Direta e Inversa

29 – Em qual pasta fica localizada o arquivo “hosts”?

C:\windows\system32\drivers\etc

30 – Qual computador se refere o endereço IP 127.0.0.1 e como e conhecido esse endereço?

O endereço 127.0.0.1, conhecido também por loopback e o ip local da maquina

31 – E o arquivo de Zonas DNS, quando ele não esta integrado com Active Directory em qual pasta ele armazena as informações?

Quando e feito uma configuração de zona primaria, ela armazena as informação em um arquivo local que fica localizado no caminho: “c:\windows\system32\Dns

32 – Quais são os endereços do Open DNS?

208.67.222.222 (resover1. opendns.com)

208.67.220.220 (resover1. opendns.com)

33 – Qual a principal função de uma zona de pesquisa inversa?

Zona de pesquisa inversa nos auxilia a identificar qual endereço IP de determinada maquina

34 – Para que você consiga cadastra um servidor como DNS Secundário o que é necessário fazer na zona primaria para liberar o acesso do servidor que irá hospedar a zona secundário?

Você tem que configurar uma transferência de zonas nas propriedades da zona primária.

36 – Qual é a vantagem de usar uma zona secundária em uma filial ?

Você reduz o uso de rede e também o tempo necessário para resolver endereços.

37 – Para configurar um servidor de impressão o ideal é deixa-lo com endereço fixo ou automático?

Impressoras podem trabalhar com IP automático sem problemas desde que o dns esteja funcionando corretamente

38 – Porque o DHCP utiliza o endereço MAC para fazer a entrega de IPs?

O servidor faz reserva o endereço IP junto do endereço exclusivo físico da placa de rede (endereço MAC) e informa o cliente, a partir de então, poderá fazer a configuração do seu computador.

39 – Cite três parâmetros que você pode configurar pelo DHCP.

O servidor armazena em seu banco de dados o endereço MAC, e também o endereço IP que foi entregue ao dispositivo, até que o tempo de arrendamento (leasing) termine e o endereço IP fique disponível novamente.

40 – Qual informação da estação é necessária para criar uma reserva no DHCP?

MAC

41 – Quando você precisa distribuir endereços IP em outro segmento de rede, qual é o nome do serviço que você deve utilizar para fazer a distribuição de IP?

DHCP Relay

42 – Quais comandos são utilizados para “renovar” o endereço IP de uma estação?

Ipconfig /renew

43 – Qual informação da estação o servidor armazena junto do endereço IP?

MAC

44 – Qual a vantagem de utilizar a reserva no DHCP?

Controle na distribuição de IPs na rede e acesso a internet sem precisar ingressar no domínio da empresa

45 – O que faz o comando “ipconfig / flushdns” e usar o “all” qual será o resultado?

Ipconfig /flushdns limpa o cache do dns e o all mostrar todas as informações sobre a rede.

46 – Como deve estar configurada a placa de rede de um dispositivo para que ele faça uso do servidor de DHCP?

A placa de rede deve estar configurada como ip automatico

47 – O que é Active Directory ?

Os serviços de Dominio Active Directory conhecido como AD DS é utilizado para ingressar e interligar computadores na rede.

48 – Dentro da solução IDA, cite dois componentes da sua infraestrutura e seu funcionamento?

Controle de Acesso: Manter a confiabilidade e a segurança das informações armazenadas no servidor

Autenticar Informações: Armazenar informações de grupo, usuário , computadores e outras entidades.

49 – Qual a importância da Auditoria dentro do AD?

E gerado um log onde pode ser confrontado o vazamento das informações mantendo um controle de segurança dentro da empresa

50 – Cite 3 vantagens em se utilizar o AD?

Controle, Gerenciamento e Segurança.

51 – Se tivermos um controlador de domínio na rede configurado com o Windows 2003 e estamos ingressando um novo controlador de domínio Windows 2008 R2, qual o nível funcional que devemos configurar, e por que?

Nivel Funcional do Windows Server 2003 para 2008. Porque alguns recursos que estão disponível no 2008 não terá no 2003.

52 – Cite três exemplos de objetos no AD.

Usuarios, Grupos e Impressoras.

53 – O que são grupos no AD?

E um conjunto de contas de usuários e computadores que podem ser gerenciados através de uma única unidade

54 – O que são unidades organizacionais no AD?

As unidades organizacionais servem para estruturar o AD e facilitar o gerencimaneto administrativo da rede.

55 – Se uma empresa possui somente um local físico e é segmentada por departamentos, qual é a melhor estrutura de unidade Organizacional a ser configurada? Por quê?

Departamentos, pois e estruturada por setores da empresa.

56 – Qual a função do Domínio dentro do AD?

As funções de um domínio dentro do AD são para gerenciar a segurança tanto de recursos quanto de contas do AD; gerar relação de confiança entre os controladores de domínio configurados.

57 – Para realizar a integração de domínios na estrutura do AD configurar os mesmo como árvores. Explique melhor este conceito.

Utilizamos o conceito de arvore quando existe domínios com diferentes nomes, que precisam integrar no mesmo controlador de domínio, ou seja, fazer parte da mesma rede

58 – O que você entende por floresta do AD?

Floresta é um conjunto de mais de uma arvore de domino diferente dentro de uma floresta.

59 – Quais os componentes da estrutura física?

A estrutura física do Active directory é constituída de controladores de domínio e sites.

60 – Qual a maior função dos sites?

Sites são utilizados para viabilizar a replicação do AD em estruturas físicas diferentes para que não gere grandes tráfegos na rede.

61 – Verificamos na aula o conceito e como realizar a delegação de controle, quais as vantagens desta funcionalidade?

E poder dar permissões a usuários realizar tarefas de administrador.

62 – Os controladores de domínio fazem parte de qual estrutura do AD, física ou lógica?

Fazem parte da estrutura física do Active Directory

63 – O que você entende por catálogo global?

Catalogo global armazenam informações sobre cada objeto de uma floresta .

64 – É recomendável em uma estrutura com muitas florestas e domínios, configurar o catalogo global em todos os controladores de domínio? Explique sua resposta.

Não. Pois pode sobrecarregar a rede

65 – Como podemos validar a replicação de objetos no AD?

É possível validar a replicação dos controladores de domínio, inserido um objeto em um dos controladores e verificar se foi o mesmo replicado automaticamente para outro controlador de domínio.

66 – Qual o parâmetros que passamos no comando dcdiag para validar a replicação?

Através do comando no prompt do DOS: dcdiag /teste:Replications todas as configurações de replicação são validadas.

67 – Qual comando é executado para iniciar a instalação do Active Directory? Qual tela é aberta?

O comando e DCPROMO e a tela que e aberta e o assistente de instalação de serviços do active directory

68 – Para que serve o nível funcional da floresta?

Esta etapa determina os recursos que estão habilitados na sua estrutura de rede caso exista algum controlador de domínio já configurado na rede precisa verificar qual o S>O instalado para ajustar o nível funcional de acordo com o já existente para que eles se comuniquem corretamente.

69 – No servidor que esta sendo instalado o Active Directory, qual serviços precisa ser instalado junto com Active Directory, ou que já esteja instalado?

Para se configurar um controlador de domínio é preciso que oserviço de DNS esteja instalado de preferencia no mesmo servidor

70 – No Windows 2012 a instalação da função AD DS esta localiza aonde?

No Gerenciador do Servidor – Painel – Adicionar função e recursos – clicar em próximo pois haverá um texto explicativo – escolher o tipo de instalação ( Instalação baseada em função e recursos) – selecionar um servidor no pool de servidor – escolher a função (Serviços de Dominio do Active Directory) – Instalar Recursos (Que não e preciso no Momento) – Clicar em Proximo em AD DS e Confirmar e Reiniciar o PC

71 – Podemos promover um servidor a controlador de domínio sem instalar a função AD DS antes? Por que?

Não. Pois estão promovendo o servidor a controlador de domínio onde ele ira gerenciar todos os computadores da rede.

72 – Descreva resumidamente o processo de rebaixamento do servidor.

Vamos acessar o gerenciamento do servidor e dentro da função AD DS, selecionar a tarefa “Remover Função e Recursos” – selecionar o servidor – marcar a função do AD e remover recursos que tiverem atrelados – Se houver alguma tela de advertência clicar em rebaixar este controlador de domínio e seguir com processo de remoção.

73 – Se algum erro ou inconsistência ocorrer no processo de rebaixamento do servidor, qual comando pode executar?

dcpromo/forceremoval

74 – O VBScript da Microsoft chamado Metadata Cleanup é utilizado para que?

Serve para realizar as limpezas de metadatas quando o rebaixamento do controlador de domínio não ocorre com exito

75 – O que você entende como sendo mestre de operação?

É o responsável pelas regras aplicadas no ambiente

76 – Qual a finalidade das FSMO?

São Regras para domínio e florestas.

77 – A regra do Domain Naming Máster é responsável por?

É responsável por controlar os nomes dos domínios na floresta não permitindo nomes duplicados na floresta.

78 – Os controladores de domínio precisam ser cadastrados no AD?

Os controladores de domínio são adicionados automaticamente na estrutura do ad

79 – Um controlador de domínio precisa ser configurado como catálogo global. Em qual local esta opção dentro do objeto controlador de domínio?

Precisamos Eleger algum controlador de domínio para catalogo global. Botão direito do mouse no controlador de domínio, clicar na guia geral e clicar no botão configuração ntds.

80 – As diretivas de senha local mostrada nesta aula é replica para os usuários da rede? Justifique sua resposta.

Não somente para contas locais do servidor

81 – A regra do Domain Naming Master e responsável por?

Responsável em controlar os nomes dos domínios na floresta, ou seja, não permitir que possa existir dos domínios na floresta com nomes iguais. Ao criar-mos um domínio filho, o controlador de domínio que possui a regra domain Naming Máster é consultado para checar se este nome não irá gerar algum conflito com outro já existente.

82 – Qual o procedimento para cadastra um novo usuário?

Usuários e Computadores do Active Directory, Botão direito encima da OU exemplo Administração – Usuário e Cadastrar o nome e a senha do usuário.

83 – Porque é importante marca a caixa “O usuário deve alterar a senha no próximo logon”?

A melhores praticas em Ti recomenda que a senha deve ser de posse do usuário e intranferivel, ou seja, somente o usuário deve conhecer a sua senha.

84 – Cite três componentes lógicos do AD.

Dominios, Florestas e Objetos.

85 – Qual a vantagem de se utilizar a copia de usuário? Como realizar este processo?

Pois ele vira com a mesma configuração do perfil de usuário da OU (Exemplo do Setor TI)

86 – É recomendável copiar usuários de outras OU ou perfil diferentes? Por que?

Não é recomendado. Porque cada usuário de cada OU tem um tipo de permissão de acesso

87 – Cite uma personalização de conta que você estudou nesta aula

Colocar, Nome, Sobrenome, Telefone, Email, Pagina da Web, colocar o horário de logon e mapeamento de pasta

88 – Qual diferença do perfil móvel e local?

Perfil Movel salva as informações dentro do server

Perfil Local salva as informações dentro do computador

89 – O que é GPO, para que utilizamos?

São Regras criadas pelo administrador para impor bloqueio em algumas configurações do computador

90 – Quando criamos e configuramos uma GPO para uma determinada OU?

Podemos criar GPO especificas para cada OU exemplo Painel de Controle

91 – Quais são os dois tipos de configurações de diretivas?

Computador e Usuário.

92 – Existe um padrão de configuração de GPO para aplicar a todos as empresas? Porque?

Não existe. Porque cada um impõem um tipo de regra diferente dentro da empresa e quem impõem isso e o setor de ti junto ao administrador da empresa.

93 – Quando ativamos a complexidade de senhas, estamos definindo que?

Estamos aumentando o grau de dificuldade nas senhas para que não haja vazamento de senhas dentro da empresa ou acesso indevido de fora da empresa.

94 – Para que serve a diretiva Comprimento mínimo de senha”?

O comprimento mínimo de senha quando habilitada a complexidade de senha já e configurado um mínimo de 6 caracteres porem pode se configurar uma senha com no mínimo 14 caracteres.

95 – Porque é importante ativar a diretiva que proibi acesso ao painel de controle?

Pois o usuário não terá acesso as configuração da maquina não sendo possível por exemplo muda o visual da maquina ou remover programas

96 – Para bloquear o Internet Explorer via GPO, como devemos proceder?

Pode ser feito nas opções de configuração do Windows ou criando uma regra de hash

97 – Precisamos ativar o proxy em todas as estações via GPO. Como realizar este processo?

As configurações do internet explorer via GPO esta disponível em configuração do usuário – configuração do Windows – Manutenção do internet explorer

98 – Quando estamos ingressando um novo computador no domínio, é necessário informar qual conta de usuário? Uma com privilegio administrador ou a conta do usuário da estação?

Qualquer conta, mas tem que ter privilegio de administrador exemplo usuário suporte

99 – Porque é importante parametrizar a conta do usuário para alterar a senha após o login?

Para ter um nível de segurança mantendo a senha do usuário somente acessível a ele e o administrador da rede pois ele que configura e tem acesso total a rede.

100 – Como podemos validar se a estação esta no domínio?

Podemos acessar as opções de local de rede onde vai mostrar o servidor da empresa ou via dos com o comando ipconfig / all

101 – Para verificarmos se as GPOs estão sendo aplicadas na estação, qual comando é executando no prompt de comando? Gpresult (Via Prompt de Comando)

102 – Qual a utilidade do comando rsop.msc via ambiente gráfico?

Mostra via ambiente gráfico se as diretivas foram aplicadas

Clique para Fazer Download

https://onedrive.live.com/redir?resid=E9502922A88B40BD%211141

Revisão Redes

Revisão Fundamentos de Redes de Computador

1 – Assinale a única alternativa correta para os termos: HOST, IP, LAN, WAN e topologia;

A – Servidor DHCP, Internet Protocol, Local Area Network, Word Access Network e estrutura física de rede.

B – Servidor de Internet, Internet Point, Local Access Network, Wide Area Network e tipo de cabeamento.

C – Computadores de uma rede, Internet Protocol, Local Area Network, Wide Area Network e estrutura física de uma rede.

D – Computadores de uma rede, Internet Protocol, Local Access Network, Wide Access Network e estrutura física da rede.

E – Servidor DHCP, Internet Protocol, Local Area Network, Wide Area Network, Wide Area Net work e estrutura física de rede

2 – O que é uma rede de computadores?

Rede de computadores, basicamente, é um conjunto de hardware e software que permite a computadores individuais estabelecerem comunicação entre si, trocando e compartilhando informação e recursos.

3 – Desenhe um modelo de topologia estrela.

4 – Qual é a diferença entre uma rede ponto a ponto e uma rede cliente e servidor?

Ponto a Ponto: Ligação direta de um computador no outro

Cliente e Servidor: Ligação de um computador em um switch e em um servidor

5 – Quais são os pontos positivos da topologia em Anel?

Pontos positivos e de poder saber se o computador esta ocupada ou não utilizando a tecnologia token ring.

6 – O que são protocolos? Dê exemplos

Os protocolos são acordos entre as partes envolvidas em uma troca de informação. Exemplo TCP, UDP, IMAP, POP, SMTP etc…

7 – O que significa os termos gateway e MAC?

Gateway ou porta de ligação, e um dispositivo intermediário destinado a interligar redes.

MAC: e uma identificação encontrada em todas as interfaces de comunicação

8 – O que é arquitetura de rede e qual o modelo utilizado para padronizar o mercado?

Arquitetura de redes é um conjunto de camadas e protocolos de comunicação. O modelo utilizado RM-OSI (Modelo de Referencia para interconexão para sistemas abertos)

9 – Qual diferença entre megabyte e megabit?

Megabyte e uma unidade maior que megabit

10 – Quantos bytes tem em 1 gigabyte?

1.073.741.824

11 – Quantos bites têm em um Kilobyte?

1024 bits

12 – O que significa Jitter? E latência?

Jitter: indica a diferença entre as chegadas das mensagens

Latência: mede o tempo necessário para uma mensagem ir a um destino e voltar deste

13 – O que são pacotes?

Tudo que trafega na internet

14 – Qual é o tipo de cabo com a maior taxa de transmissão? É o de uso mais comum? Porque?

Fibra ótica. Par trançado. Custo Beneficio

15 – O que é uma rede Ethernet?

Ethernet e um conjunto de padrões e protocolos para rede local.

16 – O que significa crimpagem?

Ligar o rj45 ao cabo par trançado.

17 – Qual a diferença entre um cabo crossover e um cabo crosslink?

Cabo crossover: ligação da sequencia de cores 568-A e 568-B

18 – Para que serve o comando ping?

Testar a conectividade entre equipamentos que são ligados via rede.

19 – Para que serve um switch?

Canal de comunicação entre um computador e outro gerenciando os dados vindos da rede

20 – Qual a diferença básica entre um switch e um hab?

Hub: envia um dado para todos na rede causando lentidão

Switch: envia um dado somente ao computador de destino sendo assim não gerando lentidão na rede.

21 – O que significa as siglas TCP e UDP?

TCP (Transmission Control Protocol): Possibilita a comunicação entre aplicativos

UDP (User Datagram Protocol): Padrão de comunicação entre aplicativos

22 – Por que ocorre a colisão de pacotes?

A colisão de pacotes, acontece sempre que duas estações tentam transmitir dados ao mesmo tempo

23 – Qual é o endereço IPV4 do site www.microsoft.com?

Ping www.microsoft.com.br

IP: 134.170.185.46

24 – Para que serve o DHCP?

E um protocolo de configuração automática e dinâmica de host e um serviços que atribui o ip na maquina conectada na rede

25 – Quais são os dois tipos de IP’s que uma máquina pode ter ao participar de uma rede?

IPV4 e IPV5

26 – O que é o ICMP?

Permite que computadores em uma rede compartilhem informações de erros e status.

27 – Para que serve o comando PING? Em qual protocolo é baseado?

Serve para testar a comunicação de um host em outro host o protocolo que e utilizado e ICMP

28 – O que é ARP?

O protocolo ARP pertence a camada 3 do modelo OSI, junto com IP e o ICMP, oferecendo uma forma simples de descobrir o endereço MAC de um host, a partir do seu endereço IP.

29 – O que significa TTL?

TTL (time to live,) tempo de vida de cada pacote TCP ou UDP

30 – Dê um exemplo de um bloco IP reservado

128.0.0.0/8 Reservado (IANA)

191.255.0.0/16 Reservado (IANA)

39.0.0.0/8 Rservado

31 – Quantos bits tem um endereço IP

32 bits

32 – Pode existir um IP IP 555.789.623.0? Por que?

Não. Porque as classes de ip vão até 247.255.255.255

33 – Qual a quantidade de combinações de IP’s possíveis?

Combinando os 4 octetos, obtém-se 232 ou possivelmente 4.294.967.296 valores exclusivos.

34 – Para que serve o modelo ISO/OSI?

ISO: foi uma das primeiras organizações a definir formalmente uma arquitetura padrão com objetivo de facilitar o processo de interconectividade entre maquinas

OSI: permite a comunicação entre maquinas heterogenias e definir diretivas genéricas para a construção de redes de computadores (seja de curta, media ou longa distancia).

35 – Qual a diferença entre o modelo OSI e o modelo TCP/IP?

A estrutura do modelo OSI está organizada, ou definida em 7 camadas verticais. Sendo que cada camada tem a função especifica de controlar serviços de forma independente das outras camadas.

O TCP/IP baseia-se em modelo de referencia de quatro camadas. Todos os protocolos que pertencem ao conjunto de protocolos TCP/IP estão localizados nas três camadas superiores desse modelo

36 – Qual é a camada de maior nível, ou seja, a camada mais próxima do usuário?

Aplicação

37 – Citem alguns tipos de software que utilizam os protocolos da camada aplicação

Gerenciador de E-mail (Outlook) pop, smtp e imap

DNS (Windows Server, Linux Server e Roteador)

FTP (Windows e FileZilla)

X 38 – Qual é a primeira camada ativa em uma transmissão de dados? E a primeira camada ativa da recepção?

Primeira Camada Transmissão: Enlace

Primeira Camada Recepção: Enlace

39 – Defina DNS

A – É um Protocolo de aplicação responsável pelo tratamento de pedidos e respostas entre cliente e servidor na World Wide Web.

B – É um protocolo da camada de aplicação, de gerência típica de redes IP, que facilita o intercâmbio de informação entre os dispositivos de redes.

C – É um protocolo de aplicação, que utiliza o modelo “requisição – resposta”, similar ao HTTP, para iniciar sessões de comunicação interativa entre utilizadores.

D – É um protocolo utilizado no acesso remoto a uma caixa de correio eletrônico.

E – Funciona como um sistema de tradução de endereços IP para nomes de domínios.

X 40 – O que é a Internet

A internet pode ser definida como interconexão em escala mundial de redes individuais e distintas, operadas por governos, indústrias, institutos de ensino e pela iniciativa privada.

X 41 – Defina o que é HTML e HTTP

HTML: é uma das linguagens utilizada para desenvolvimento de websites.

HTTP: O HTTP é o protocolo utilizado para transferência de pagina HTML do computador para internet.

42 – Qual e a função de um ISP?

ISP e um provedor de acesso que lhe fornecera um IP (Dinâmico ou Fixo) para que você possa navegar na internet.

X 43 – Para que serve um navegador?

São Programas utilizados para acessar páginas da web.

X 44 – O que é criptografia?

E uma técnica que consiste, basicamente, na transformação de texto em cifras tornando seu entendimento impossível.

X 45 – O que é um algoritmo?

O algoritimo de criptografia de dados RSA e considerado um dos mais seguros, assim e utilizado amplamente na internet, de mensagens de e-mail à compras online.

X 46 – Usando a cifra de vigenére faça a cifragem da mensagem: Fundamentos de Redes. A palavra chave é Microcamp.

X 47 – O que é um hash?

A mensagem cifrada (hash) pode chegar a 1024 bits, tornando-se computacionalmente inquebrável (pode levar milhares de anos)

X 48 – Quais são os requisitos atendidos pela criptografia?

1 – Autenticação: o destinatário deverá ser capaz de identificar o remetente da mensagem

2 – Privacidade: garantir que somente o destinaria da mensagem será capaz de ler a mensagem.

3 – Integridade: assegurar que o destinatário receberá a mensagem sem nenhum tipo de adulteração

4 – Não – repúdio: um mecanismo que valida que o remetente de fato enviou a mensagem

Clique no link abaixo para fazer download da revisão

Revisão Linux Administração

REVISAO LINUX ADMINISTRATION

1) COMO ADCIONAR UM USUARIO NO MODO-TEXTO DO LINUX ?

Adduser + Nome do Usuario

ou

Useradd + Nome do Usuario

Exemplo

useradd nome do usuario

useradd nome do usuario -d /home/nome do usuario -m

passwd nome do usuario

2) QUAL A DIFERENCA DO ADDUSER E DO USERADD ?

Adduser cria a pasta home do usuário

useradd tem que criar a pasta home do usuário

3) COMO FAZER COM QUE UM USUARIO TENHA PRIVILEGIO DE ROOT(Administrador) ?

Modificar o arquivo sudoers comentando a linha root

Colocar o usuário no grupo sudo e root

4) COMO REMOVER UM USUARIO NO MODO-TEXTO DO LINUX ?

userdell e nome do usuário

5) O QUE ACONTECE AO DIGITAR OS SEGUINTES COMANDOS ?

#GROUPADD HARDWARE Criando o grupo hardware

#USERADD PROFESSOR Adicionando o usuário professor

#USERADD/PROVAS PROFESSOR Adicionando o usuário e define o grupo

6) COMO INSTALAR UM PROGRAMA DO WINDOWS NO LINUX?

Ultilizando o programa wine onde ele consegue instalar programas .exe

7) QUAL COMANDO DEVO USAR PARA QUE O ARQUIVO “TESTE” TENHA ACESSO TOTAL PARA DONO ACESSO SOMENTE LEITURA PARA GRUPO E SEM ACESSO PARA OUTRO ?

CHMOD 740 teste (Modo Absoluto)

CHMOD U+RWX G=R O-RWX Teste (Modo Simbolico)

8) O QUE FAZ O COMANDO CHMOD U=R G-RWX O-RWX ARQUIVO ?

Da permissão para usuário somente ler arquivo de texto, o grupo não pode fazer nada, outros não pode fazer nada

DONO = somente leitura

Grupo e Outros = Sem Acesso

9) QUAL ARQUIVO ALTERAR E COMO ALTERAR PARA QUE O USUÁRIO “PROFESSOR” SEJA SUSPENSO DO SISTEMA SEM SER REMOVIDO COMPLETAMENTE ?

comentar (#) a linha referente ao usuário no arquivo PASSWD na pasta ETC

10) QUAL COMANDO USO PARA ALTERAR A SENHA DE UM USUÁRIO ?

passwd <nome do usuário>

11) O QUE É GID UID E PID ?

PID – Process Identification

GID – Grupo Identification

UID – User Identification

12) QUAL COMANDO USO PARA MUDAR UM USUÁRIO DE GRUPO ?

gpasswd – a (usuário) (grupo)

13) QUAL COMANDO USO PARA VERIFICAR AS PERMISSÕES DOS ARQUIVOS DE UM DIRETÓRIO ?

LS-L

14)A QUAIS DISTRIBUIÇÕES PERTENCEM OS SEGUINTES PACOTES

A) .DEB

Debian

B) .RPM

Redrat

C) TAR.GZ

Slackware

15)COMO INSTALAR OS SEGUINTES PACOTES DE PROGRAMA

A) TAR.GZ

tar – zxvf <nome do pacote>

cd <pacote>

./configure

ou opcionalmente

sh configure

make

make install

B) TAR.BZ2

tar – jxvf <nome do pacote>

cd <pacote>

./configure

ou opcionalmente

sh configure

make

make install

C) .DEB

dpkg – i <nome do pacote>

TCC 2 Trabalho de Conclusão de Curso (MC INFORMÁTICA) 2013

Windows 7

Escrever um resumo sobre tudo que você aprendeu no Windows 7

Word 2010

Atividade

Formação

Titulo: Tamanho 14 Negrito com Borda

Texto: No primeiro paragrafo letra O utilizar o capitular

No terceiro paragrafo colocar borda

No quinto paragrafo colocar dois clip arte e um word art no meio

No sexto paragrafo criar uma tabela com 4 linhas e 3 colunas, a primeira linha tem que estar mesclado com o titulo tamanho 16 em negrito

Excel 2010

Efetuar os cálculos da planilha abaixo

Access 2010

Escolher um dos bancos de dados abaixo para ser entregue

Intenet/ Windows mail/ Outlook

O que é a internet?

Como configurar o Windows mail e outlook (tirar print da tela) sendo configurado

Power Point 2010

Criar uma apresentação resumindo tudo o que você aprendeu sobre o curso.

Multimidia (Movie Maker)

Criar um comercial sobre a microcamp

Arte e Foto (Photoshop)

Criar uma montagem trocando o fundo, cor dos olhos e boca

Publisher 2010

Criar um cartão de visita, panfleto, folheto e anuncio

Redes Social

O que rede social? Cite 10 Exemplos e para que serve cada uma? E quais redes sociais os brasileiros mais acessam na internet?

Manutenção Preventiva / Ambiente Wifi

O que é manutenção preventiva em um computador? E o que vai modificar em meu computador?

O que e ambiente wifi ? Como faço para ter um em minha casa?

Manutenção de PCs: como instalar os fios do painel frontal [vídeo]

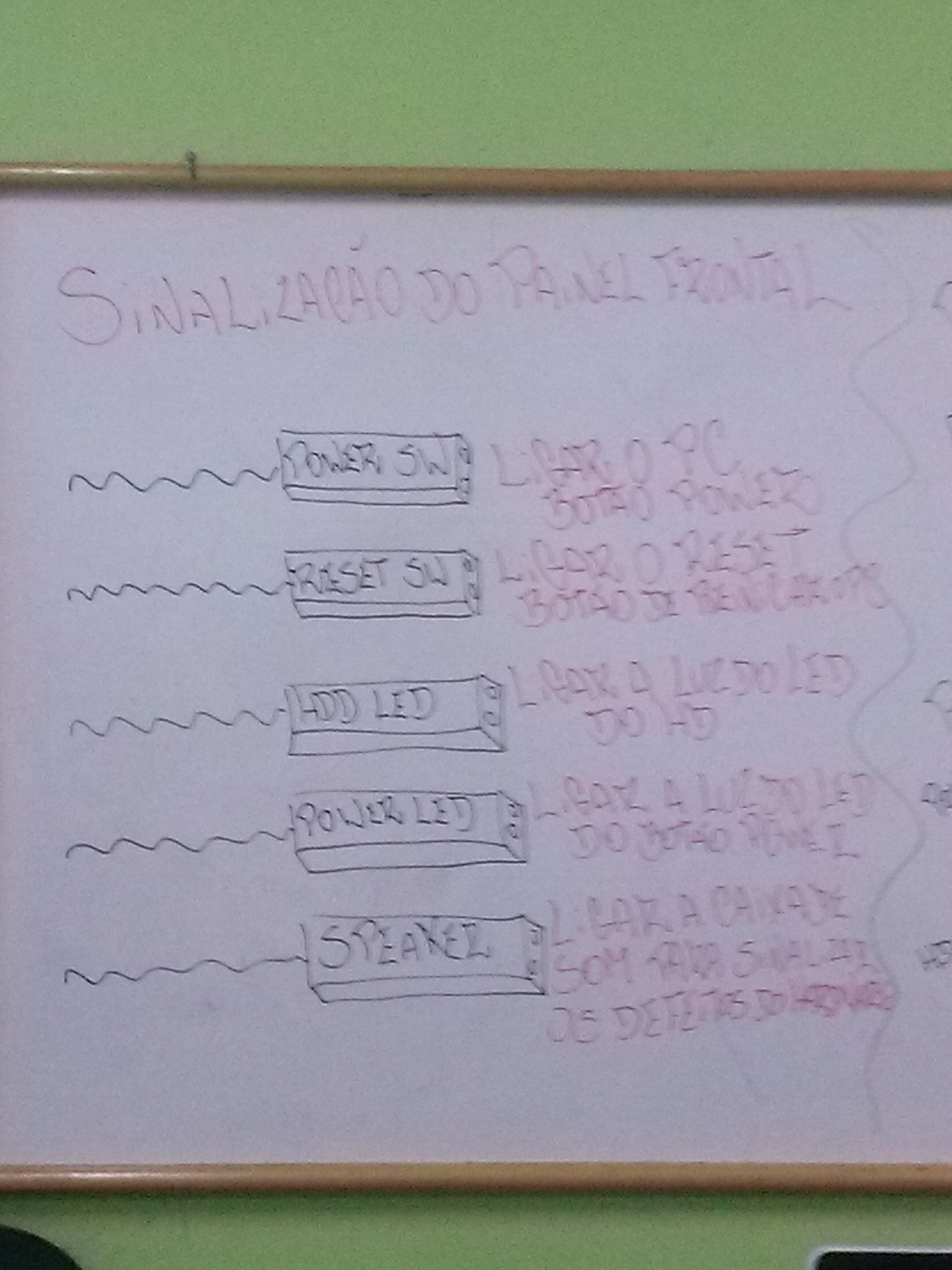

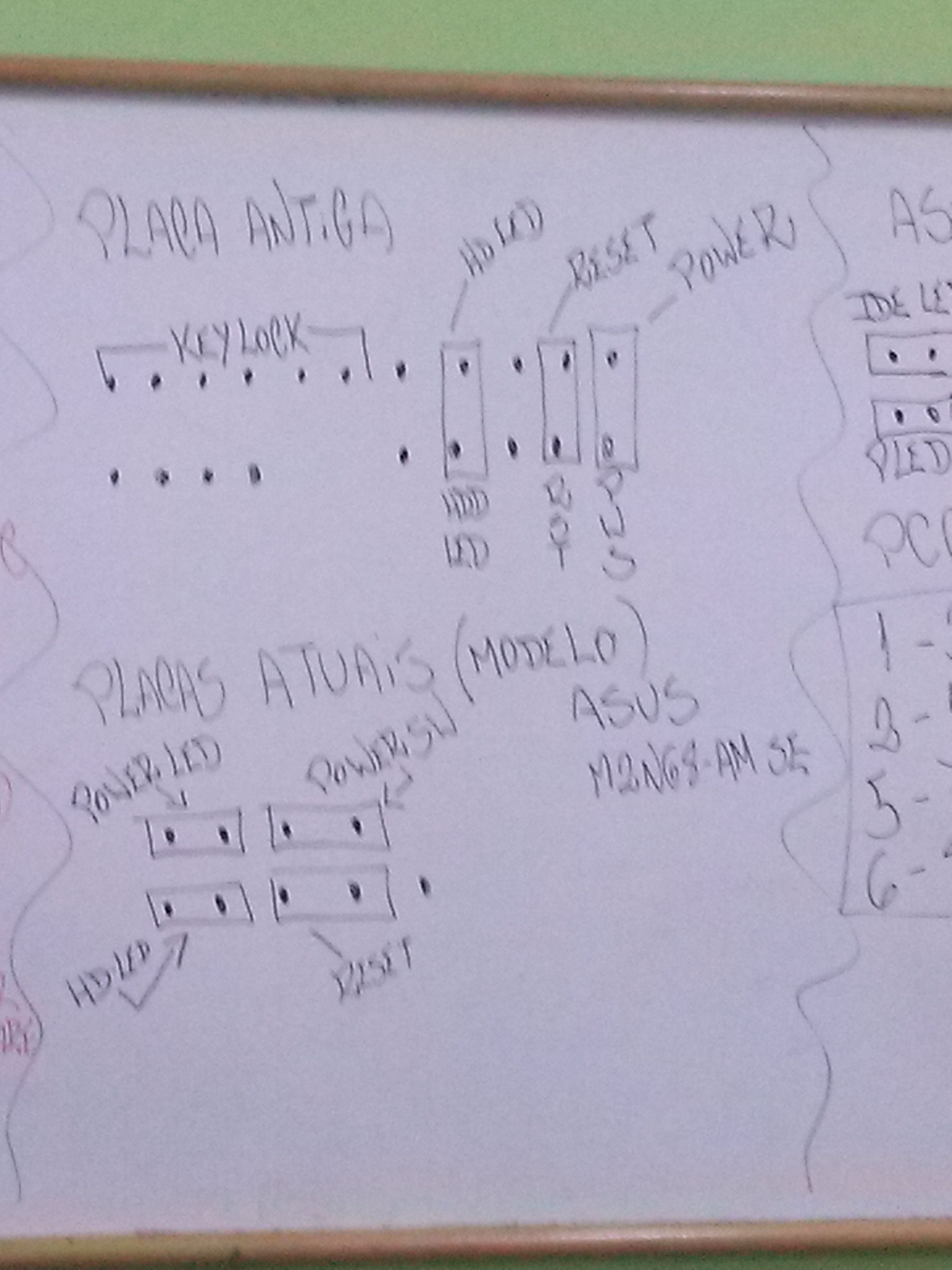

Uma parte pequena, mas não menos importante da instalação de um computador é composta pelo painel frontal do gabinete. Estes fios nem sempre são padronizados e apenas os fios básicos costumam estar identificados na placa mãe. De qualquer forma, para uma instalação completa, você vai precisar do manual da placa.

Instalando os botões principais e seus respectivos leds

Vamos começar pelos fios “principais”. Primeiramente, localize os fios presentes no painel frontal de seu gabinete. Por padrão, os mais comuns costumam ser o do Power, Reset, Led do Power e Led do Disco Rígido (HDD). Na figura abaixo, eles estão identificados como Power SW, Reset SW, Power LED (+ e -) e HDD LED.

Em seguida, procure na placa mãe de seu computador os conectores nos quais estes fios devem ser plugados. Se não houver uma identificação na placa, procure-a no manual.

Feito isto, basta ligar os fios em seus respectivos conectores na placa mãe (normalmente o lugar de encaixe está identificado na placa mãe). Algumas placas possuem cores variadas em seus conectores, mas nem sempre isto pode ser levado em conta, pois na maioria dos casos estas cores não coincidem com as dos fios do gabinete.

Lembre-se de dispensar uma atenção especial à polaridade dos fios, conectando conforme a marcação de positivo e negativo (+ e -) na placa mãe. Fios brancos e pretos costumam ser negativos, mas em caso de dúvidas é sempre recomendado verificar no manual do gabinete.

Instalando portas USB

Os gabinetes normalmente possuem duas portas USB no painel frontal e eles costumam estar dispostos como um conector de 9 ou 10 pinos na placa mãe. Para conectá-las corretamente, como não há uma padronização, você precisa ter em mãos o manual da placa mãe.

A partir do painel frontal do gabinete, você encontrará oito fios relacionados com as portas USB e cada uma delas utiliza quatro fios e eles podem tanto vir em pares quanto separados para garantir compatibilidade entre modelos de placa mãe. Lembre-se que caso o gabinete possua mais (ou menos) do que duas portas USB frontais, esta quantidade de fios também será diferente.

Para facilitar seu trabalho, separe os fios em grupos. Abaixo, eles estão separados em 1 (VCC1, Data 1-, Data 1+ e GND1) e 2 (VCC2, Data 2-, Data 2+ e GND2).

Em seguida, basta instalá-los nos conectores da placa mãe.

Estes pinos ao contrário dos que foram explicados anteriormente, não costumam ter seu lugar identificado na placa mãe e você precisará do manual para efetuar a conexão de forma correta.

No exemplo utilizado, eles seriam conectados nesta disposição (isto é apenas um exemplo, e varia conforme a placa!):

Instalando microfones e alto-falantes

Os gabinetes mais novos, além dos botões e leds principais e portas USB costumam ter uma entrada de microfone e saída para fone de ouvido (ou alto-falante). O conjunto será composto por uma quantidade variando de sete a nove fios.

Abaixo, serão especificadas algumas dicas para facilitar seu trabalho na localização dos conectores e fios, porém a instalação destes cabos é um pouco mais complexa e você precisa do manual da placa mãe para saber exatamente o local no qual eles devem ser conectados.

Localize na placa mãe o local que contém os conectores corretos para esta função. Eles costumam estar identificados com a palavra “Audio” (no exemplo abaixo, “JAUDIO”). Se existirem “jumpers”, pode ser necessário a remoção destes.

Então, você deve localizar os fios vindos do gabinete e observar a função de cada um deles (escrita nos conectores pretos em suas pontas). O restante é literalmente composto por conectar cada fio em seu respectivo conector na placa mãe, como indicado pelo manual. No exemplo utilizado, eles seriam conectados nesta disposição (isto é apenas um exemplo, e varia conforme a placa!):

Imagens em Aulas

Revisão Internet 2 (2014)

1 – O que é uma rede de computadores?

R: São vários computadores interligados entre si trocando vários tipos de informação e compartilhando hardware exemplo impressora.

2 – O que é a Internet?

R: Rede mundial de computadores onde os usuários trocam informações de qualquer lugar

3 – Qual Protocolo utilizado para as conexões entre computadores da internet?

R: O TCP/IP (também chamado de pilha de protocolos TCP/IP) é um conjunto de protocolos de comunicação entre computadores em rede.

4 – O que é um computador Cliente e Servidor?

R: Computador Cliente:computador utilizado para acessar o site (servidor)

Computador Servidor:onde esta armazenada o site que será navegado na rede mundial

5 – O que são os Newsgroups, Chats e Correio eletrônico?

R: Newgroups: grupo de conversa fechado onde que tem que ter convite para entrar utilizado dentro de escolas, faculdade e empresas.

Chats: conversas ao vivo dentro de grupo de amigos ou de pessoas que você não conhece que pode ser da sua cidade ou de outra cidade e ate pais.

Correio eletrônico: e uma mensagem enviada como arquivo eletrônico de um computador a outro

6 – O que pode ser feito na internet?

R: Você pode navegar na internet acessando site de noticias, compras, games etc…

7 – Explique o que é um download e upload?

R: Download: Serve para baixar dados da internet

Upload: enviar arquivos para internet.

8 – O que quer dizer FTP e qual sua função?

R: FTP (File Transfer Protocol ou Protocolo de Transferencia de Dados) sua função e transferir um arquivo de um computador cliente para um servidor.

9 – O que é um servidor de FTP anônimo e qual sua diferença como um servidor FTP não anônimo? R: FTP anônimo e um servidor onde não a controle de acesso para entrar o usuário pode usufruir dos conteúdos dentro dele já um FTP não anônimo a um controle de acesso onde as pessoas tem que se cadastrar para ter acesso aos conteúdos internos.

10 – Qual a função do internet Explorer?

R: Softwares utilizados para navegação da internet.

11 – Quais são os programas de navegação (Browsers) concorrentes do internet Explorer?

R: Google Crome, Mozila FireFox, Safari e Opera

12 – Qual a função dos cookies para a navegação nos Browsers?

R: Um “Cookie” e um pequeno arquivo onde contem informações de um site que é enviado para seu computador onde que quando o usuário (você) acessar novamente o site será carregado mais rápido

13 – O que e um modem? E para que e utilizado?

R: Equipamento utilizado para ligar a internet ao seu computador.

14 –O que e um roteador? E para que e utilizado?

R: Equipamento utilizado para compartilhamento da internet dentro de casas e empresas.

15 – De que hardware e software você precisa para acessar a internet

R: Modem, Roteador e Computador com sistema operacional e browser a sua escolha exemplo: google crome.

16 – O que é provedor de acesso? E quais existem?

R: E um e-mail utilizado para configurar a internet da vivo os provedores que existem são linkbr, globo, r7 etc…

17 – O que e rede social? Cite exemplos?

R: Site onde você adiciona amigos para troca de informações exemplos facebook, twiter, linkdin, filmow etc…

18 – Define abaixo o que é internet, intranet e extranet?

R: Internet: Rede Externa

Intranet: Rede Interna

Extranet: Rede Interna e Externa.

19 – O que é um domínio de um site? E como faço para obter um domínio e um servidor de hospedagem?

R: Domínio é a informação principal do endereço web (site) onde uma pessoa física (você) ou jurídica (empresa) pode contratar o direito de ter um domínio que basicamente e o nome do site exemplo www.microcamp.com.br onde que Microcamp e a marca e o domínio da empresa.

Para ter um domínio você precisa cadastrar o nome do domínio no órgão regulador o registrobr onde deve pagar uma taxa de R$ 30,00 reais anuais mais o servidor de hospedagem que pode ser o localweb, uolhost, hostgaitor que depende do plano vai de R$ 30,00 Reais a R$ 40,00 Reais.

20 – O que é cloud computing ? E Quais empresas utilizam essa tecnologia?

R: Cloud computing e um servidor onde armazena arquivos onde possa ser pessoal ou compartilhado entre amigos as empresas que trabalham com esse serviço são Microsoft, google, mega etc…

Clique no link abaixo para fazer download