Category Archives: INÍCIO

Aula 05 (1º Atividade Rota RIP)

Criação: Professor Diego

Aula 04 (1º Atividade Rota Estatica)

Criação: Professor Diego

Campeonato de Games Microcamp 2016

E ai Galerinha Blz

No dia 24/06 (Sexta Feira) a partir das 15:00 horas teremos na escola o evento de games com campeonato e jogos aleatórios a escolha.

Para participar dos campeonatos ou jogos avulsos o aluno deve comparecer com um amigo não aluno na recepção da escola até o dia 22/06 para que possa validar a inscrição. ATENÇÃO AS VAGAS SÃO LIMITADAS!!!

Você que não é aluno também esta convidado, é só comparecer na Microcamp São Bernardo do Campo na Av. Imperador Pedro II, 131 – Nova Petrópolis.

A PARTICIPAÇÃO NO EVENTO DE GAMES E GRATUITA.

Segue o mapa abaixo mostrando como chegar na microcamp são bernardo do campo

TCC Trabalho de Conclusão de Curso (MC INFORMÁTICA) 2015 e 2016

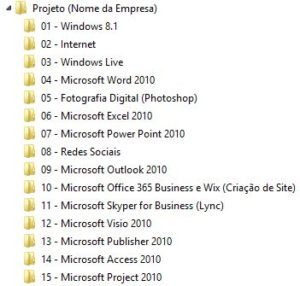

ABRIR UMA EMPRESA

- Criar a Estrutura de Pastas do Projeto (Windows) Salvar os Aquivos em suas Devidas pastas para ser gravado em cd

- Documento de Abertura da Empresa (Word)

- Historia da Empresa (Word)

- Missão, Visão e Valores (Word)

- Logotipo (Word, Power Point, Publisher ou Photoshop)

- Site (WordPress ou Wix) Exemplo: www.cloudwebtech.16mb.com

- Organograma (Word) Quais as Áreas da Empresa

Exemplo

- Planilhas de Controle da Empresa com as Seguintes Funções (Soma, Média, Se, Procv e Grafico) 3 Planilhas (Microsoft Excel)

- Apresentação da Empresa (Microsoft Power Point)

- Comercial (Movie Maker)

- Criar um Sistema (Banco de Dados Access)

- Marketing (Publishing) Exemplo: Cartão de Visitas, Panfleto, Folheto, Anuncio, Etc…)

- Email da Empresa (Microsoft Outlook 2010) (Cadastrar os E-mails dos Funcionários, Clientes e Fornecedores.) 2 de cada um.

- Desenho da Planta Baixa da Empresa (Microsoft Visio)

- Cronograma de controle do projeto (Microsoft Project)

Sequencia da Apresentação em Power Point

- Logotipo

- Historia da Empresa

- Missão, Visão e Valores

- Documento de Abertura da Empresa

- Organograma

- Planilha de Controle da Empresa

- Desenho da Planta Baixa da Empresa

- Sistema de Banco de Dados (Access) Print Screen (Tirar Foto do Sistema Através do Windows)

- Cartão de Visita

- Panfleto

- Anuncio

- Folheto

- Comercial (Vídeo) Converter no Movie Maker para vídeo e inserir no Power Point

- Cronograma do Projeto

- Site da Empresa e E-Mail

- Foto da Equipe

Gravar Tudo em CD ou DVD e entregar o Impresso do Word Com Capa, Sumario, Resumo, Introdução, Conclusão e Bibliografia

Observação: O trabalho tem que estar encadernado

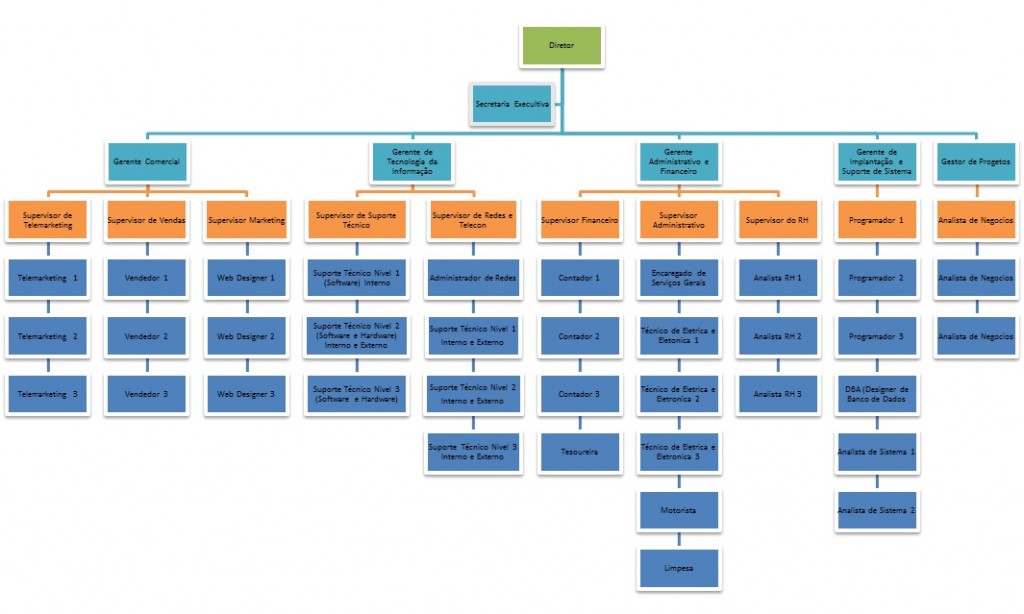

Maquina Virtual (Hipervisor)

Origem: Wikipédia, a enciclopédia livre

Um hipervisor, ou monitor de máquina virtual, é uma plataforma que permite aplicar diversas técnicas de controle devirtualização para utilizar, ao mesmo tempo, diferentes sistemas operativos (sem modificar ou modificá-los em caso deparavirtualização) no mesmo computador. É uma extensão de termo anterior, «supervisor», que se aplicava aos kernelsdos sistemas operativos.

História

Os hipervisores foram originalmente lançado no inicio da década de 1970 quando, para reduzir custos, se consolidavam vários computadores destacadas a diferentes departamentos da empresa em uma única máquina mas grande —omainframe— capaz de servir a múltiplos setores. Ao correr múltiplos sistemas operativos de uma vez, o hipervisor permite uma consolidação dando robustez e estabilidade ao sistema; ainda que um dos sistemas operativos colapsa, os outros continuarão trabalhando sem falhas.

O primeiro computador desenhado especificamente para a virtualização foi o mainframe IBM S/360 Modelo 67. Esta característica de virtualização é considerado uma norma da linha que seguiu IBM S/370 e suas sucessoras, incluindo a série atual.

A necessidade de consolidar os diferentes servidores de hoje e de uma administração simplificada têm feito renovar o interesse na tecnologia de hipervisores. A imensa maioria de vendedores de sistemas Unix, incluindo Sun Microsystems,HP, IBM e SGI têm estado vendendo hardware virtualizado desde a década de 2000. Estes sistemas são eficientes mas extremamente onerosos.

Um dos primeiros hipervisores de PC foi lançado no meio da década de 1990, e se chamou Vmware. A arquitetura x86usada na grande maioria dos sistemas de PC é particularmente difícil de virtualizar (Virtualização x86). Mas as grandes companhias, como AMD e Intel, estão incorporando extensões que redirecionarão as partes ineficientes ou deficientes de virtualização de x86, proporcionando um apoio adicional ao hipervisor. Este permite um código simples de virtualização e um maior rendimento para uma virtualização completa.

Tipos

Os hipervisores podem classificar-se em dois tipos:[1]

- Hipervisor tipo 1: Também denominado nativo, unhosted o bare metal (sobre o metal nu), é software que se executa diretamente sobre o hardware, para oferecer a funcionalidade descrita.

Alguns dos hipervisores tipo 1 mais conhecidos são as seguintes: VMware ESXi (grátis), VMware ESX (Software comercial), Xen (livre), Citrix XenServer (grátis), Microsoft Hyper-V Server (grátis).

- Hipervisor tipo 2: Também denominado hosted, é software que se executa sobre um sistema operativo para oferecer a funcionalidade descrita.

Alguns dos hipervisores tipo 2 mais utilizados são os seguintes: Oracle: VirtualBox (grátis), VirtualBox OSE (livre), VMware: Workstation (comercial), Server (grátis), Player (grátis), QEMU (livre), oVirt (livre), Microsoft: Virtual PC, Virtual Server.

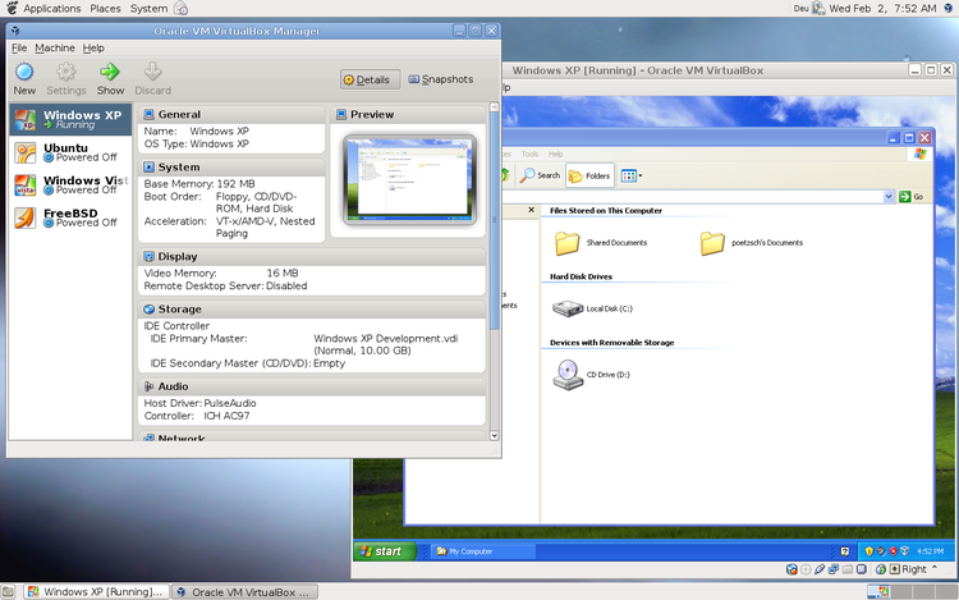

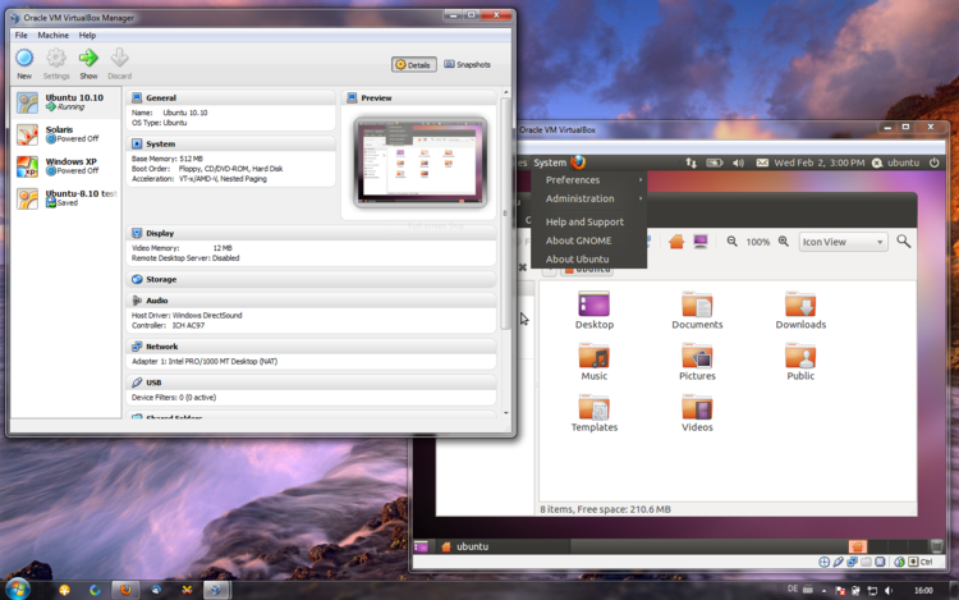

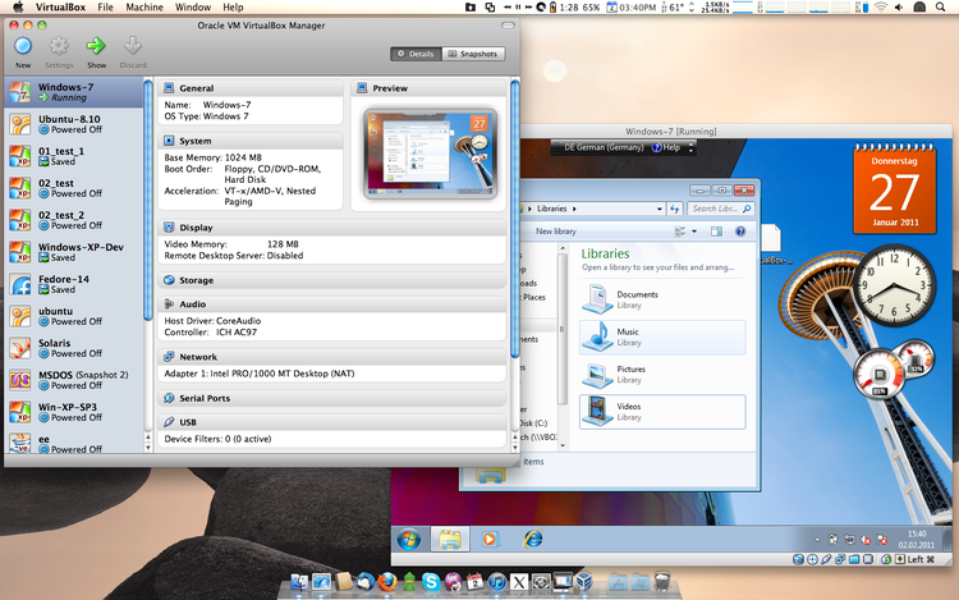

VirtualBox

O VirtualBox é um programa em português de virtualização da Oracle que permite instalar e executar diferentes sistemas operacionais em um único computador sem complicações. Com ele, o usuário pode executar o Linux dentro do Windows 7, o Windows dentro do Mac, o Mac dentro do Windows e até mesmo todos os sistema suportados dentro de um. Você também pode instalar o Android em outras máquinas. Faça o download de VirtualBox e experimente!

A única limitação para as combinações são a sua criatividade e o hardware de seu computador. Ele basicamente pode ser instalado no Windows, Linux (Ubuntu), Soláris e Mac. Depois de instalar o software em qualquer um desses sistemas operacionais, o usuário pode instalar outros dentro dele, criando uma máquina virtual para cada um.

Com os sistemas instalados, é possível executá-los individualmente e até mesmo todos ao mesmo tempo, dependendo da capacidade do equipamento. A nova versão do VirtualBox inclui o suporte aos dispositivos multitouch. Além disso, ele oferece uma nova ferramenta de captura de vídeo e possibilita fazer videoconferências utilizando uma máquina virtual.

Microsoft Virtual PC

Origem: Wikipédia, a enciclopédia livre.

O Microsoft Virtual PC 2007, da Microsoft, é um programa que emula um computador dentro do seu Windows. Assim sendo, em uma janela será possível abrir outro sistema operacional, como Windows, Linux, MS-DOS, e até criar um HD virtual, que será um arquivo salvo dentro da partição de seu Windows mesmo, podendo ser formatado com qualquer sistema de arquivos, sem interferir no sistema real. Resumindo, é possível usar um sistema FAT32, ReiserFS etc., dentro de um HD formatado em NTFS, por exemplo. O Virtual PC é muito útil para empresas, testes de vírus, aprendizado e para rodar sistemas antigos.

Assim sendo o usuário pode rodar Sistemas operacionais distintos e conectá-los através de um dispositivo de rede virtual que o instalador disponibiliza dentro de Painel de Controle -> Conexões de Rede (no caso de Sistemas Microsoft). O Virtual PC permite ainda capturar ISO’s de Instaladores de Sistemas Operacionais, rodá-las na forma de uma unidade de CD-ROM também virtual, instalar o S.O. a partir da ISO e, depois de instalado, ainda personalizar o S.O. realizando mais instalações de softwares de terceiros, o que facilita por exemplo verificar a migração de aplicações entre plataformas sem precisar de um segundo computador físico.

VMware Player

Da Wikipédia, a enciclopédia livre

A VMware Player gratuitamente era distinta da VMware Workstation até v7 Player, v11 Workstation. Em 2015 os dois pacotes foram combinados como VMware Workstation 12, com um livre para a versão não-comercial uso Player, que, na compra de um código de licença, se tornou o maior especificação VMware Workstation Pro

VMware Workstation

Da Wikipédia, a enciclopédia livre

VMware Workstation é um hospedado hypervisor que é executado emx64 versões dos sistemas operacionais Windows e Linux [4] (um x86versão do versões anteriores estava disponível); [3] que permite aos usuários configurar máquinas virtuais (VMs) em uma única máquina física e utilizá-los simultaneamente, juntamente com a máquina real.Cada máquina virtual pode executar seu próprio sistema operacional , incluindo versões do Microsoft Windows , Linux , BSD e MS-DOS .VMware Workstation é desenvolvido e vendido pela VMware, Inc. , uma divisão da EMC Corporation . Uma licença de sistemas operacionais é necessário para utilizar os proprietários, como o Windows. Pronto-a-Linux VMs criados para fins diferentes estão disponíveis.

VMware Workstation suporta ponte de acolhimento existentesadaptadores de rede e partilha física unidades de disco e USBdispositivos com uma máquina virtual. Pode simular unidades de disco;uma imagem ISO arquivo pode ser montado como um virtual unidade de disco óptico , virtuais e discos rígidos são implementados como.vmdk arquivos.

VMware Workstation Pro pode salvar o estado de uma máquina virtual (um “instantâneo”) a qualquer instante. Esses instantâneos podem mais tarde ser restaurado, efetivamente retornar a máquina virtual para o estado salvo, [5] como era e livre de qualquer dano pós-instantâneo para o VM.

VMware Workstation inclui a capacidade de designar várias máquinas virtuais como uma equipe que pode então ser ligado, desligado, suspenso ou retomado como um objeto único, útil para testar ambientes cliente-servidor.

Houve um livre VMware Player distinta da estação de trabalho, com a funcionalidade semelhante, mas reduzido, até v7 VMware Player, v11 Workstation. Em 2015 os dois pacotes foram combinados como VMware Workstation 12, com um livre VMware Workstation Jogadorversão que, na compra de um código de licença, se tornou o maior especificação VMware Workstation Pro . [6] VMware Player Workstation, como VMware Player [7] antes -lo, é gratuito para uso não-comercial, ou para distribuição ou outro uso por acordo escrito. [8](Workstation Pro também está disponível para download por um período de teste gratuito, e é facilmente confundido com o restricted–tempo ilimitado versão funcionalidade.)

Em janeiro 2016 toda a equipe de desenvolvimento por trás VMWare Workstation e Fusão foi dissolvida e todos os desenvolvedores norte-americanos foram imediatamente demitidos. [9] [10] [11] [12] A empresa disse que “as atividades de reestruturação não terá impacto sobre a existência de qualquer corrente linhas de produtos “, que” os papéis e responsabilidades associadas a determinadas empresas serão transferidos para outras regiões e escritórios “, e que o investimento seria continuar” com ênfase em nossos produtos de crescimento “. O futuro da Workstation e Fusion é incerto. Versões VMware Workstation 12.0.0, 12.0.1 e 12.1.0 foram liberados em intervalos de cerca de dois meses em 2015; a partir de abril 2016 há mais versões tinha sido liberado. [8]

VMware ESXi

O VMware ESXi™ é um hypervisor bare-metal líder do setor e criado com um propósito definido. O ESXi é instalado diretamente no servidor físico, permitindo que ele seja dividido em vários servidores lógicos chamados de máquinas virtuais.

Os clientes podem usar o ESXi gratuitamente com o vSphere Hypervisor ou como parte da edição paga do vSphere.

Recursos do vSphere ESXi Hypervisor

Confiabilidade e segurança aprimoradas

A funcionalidade de gerenciamento do hypervisor bare-metal ESXi está incorporado no VMkernel, reduzindo a área de cobertura em 150 MB. Isso proporciona uma superfície de ataque muito pequena a malwares e ameaças através da rede, aumentando a confiabilidade e a segurança.

Implantação e configuração simplificadas

Com poucas opções de ajuste e implementação e configuração simples, a arquitetura do ESXi torna fácil a manutenção de uma infraestrutura virtual consistente.

Redução nas despesas gerais de gerenciamento

O vSphere ESXi usa uma abordagem sem agente para monitorar o hardware e gerenciar o sistema com um modelo de integração de parceiros baseado em API. As tarefas de gerenciamento estão em linhas de comando remotas com o vSphere Command Line Interface (vCLI) e Power CLI, que usa cmdlets e scripts do Windows PowerShell para gerenciamento automatizado.

Aplicação e atualização de patches simplificadas

Um número menor de patches significa uma redução das janelas de manutenção e menos janelas de manutenção programadas.

Detalhes técnicos

Aprimoramento da segurança

Aprimoramento de acesso e controle baseados em função elimina a dependência de uma conta raiz compartilhada. Os usuários e grupos podem receber todos os privilégios administrativos. Não há necessidade de compartilhar o acesso ou a conta de usuário a fim de executar tarefas administrativas.

Registro em logs e auditoria estendida

O vSphere ESXi registra a atividade de todos os usuários tanto no Shell como na interface de usuário de console direto em sua conta. Esse registro em logs garante a responsabilidade dos usuários e facilita a auditoria das atividades dos usuários.

vMotion

A migração em tempo real do VMware vSphere® permite transferir uma máquina virtual inteira de um servidor físico para outro, sem tempo de inatividade. Os clientes podem migrar máquinas virtuais ativas entre clusters, switches distribuídos, vCenters e por longas distâncias com até 100 ms de RTT.

Para saber mais, visite:

http://www.vmware.com/products/vsphere/features/vmotion.html

Recursos de máquina virtual

As máquinas virtuais executadas no vSphere ESXi têm suporte para os seguintes recursos e funcionalidades:

- As máquinas virtuais são compatíveis com até 128 CPUs virtuais.

- As máquinas virtuais são compatíveis com até 4 TB de RAM.

- Novo controlador xHCI é compatível com dispositivos USB 3.0.

- A nova interface avançada de controle de host (AHCI, New Advanced Host Controller Interface) dá suporte a até 120 dispositivos por máquina virtual.

- O tamanho máximo de VMDK é 62 TB.

- A Recuperação de armazenamento de sistema operacional guest retorna o espaço em disco ao pool de armazenamento quando é retirado de um sistema operacional guest.

- Aprimore a virtualização CPU ao expor mais informações sobre a arquitetura da CPU de host para máquinas virtuais. Esse aprimoramento na exposição de CPU possibilita uma melhora na depuração, nos ajustes e na solução de problemas de sistemas operacionais e aplicativos na máquina virtual.

- Aumento da eficiência da CPU por meio do suporte a LRO (Large Receive Offload) que agrega pacotes TCP de entrada a um único pacote maior.

Integração com Active Directory

Você também pode ingressar nos hosts do vSphere ESXi em seu domínio Active Directory. Após ser adicionado, o Active Directory cuida da autenticação de usuários e elimina a necessidade de criar contas de usuários locais em cada host.

Gerenciamento e configuração centralizados de imagens de hosts por meio do Auto Deploy

Ao combinar os recursos de Host Profiles, Image Builder e PXE, o VMware vSphere® Auto Deploy™ simplifica a instalação e o upgrade de hosts. A biblioteca do Auto Deploy armazena centralmente todas as imagens de hosts do vSphere. Os administradores podem aprovisionar automaticamente novos hosts com base em regras definidas pelo usuário e as reconstruções de host são tão simples quando uma reinicialização.

Firewall independente

O vSphere ESXi contém um firewall orientado por serviços e independente, que você pode configurar usando o vSphere Client ou na linha de comando do ESXCLI. O mecanismo do firewall permite que os administradores definam regras de portas para serviços. Além disso, você pode especificar intervalos de IP ou endereços IP individuais que podem conectar a serviços de host.

– See more at: http://www.vmware.com/br/products/esxi-and-esx/overview#sthash.6pK0uOZY.dpuf

Citrix XenServer

Xen (pronuncia-se Zêin) é um software livre de virtualização para as arquiteturas x86, x86-64, IA-32, IA-64 e PowerPC. Xen permite a execução de vários sistemas operacionais, simultaneamente, sobre um mesmo hardware. Versões modificadas de Linux e NetBSD podem ser usadas como base. Diversos sistemas Unix modificados podem ser executados. Desde a versão 3.0, o Microsoft Windows e outros sistemas operacionais podem ser executados sobre o Xen.

Xen foi originalmente desenvolvido como um projeto de pesquisa naUniversidade de Cambridge, liderado por Ian Pratt, fundador daXenSource, Inc. Em 15 de agosto de 2007, a XenSource foi adquirida pela Citrix System Inc. pelo valor de 500 milhões de dólares. A Citrix agora suporta o desenvolvimento do projeto open source e vende também uma versão “empresarial” do software. O primeiro lançamento público do Xen foi disponibilizado em 2003.

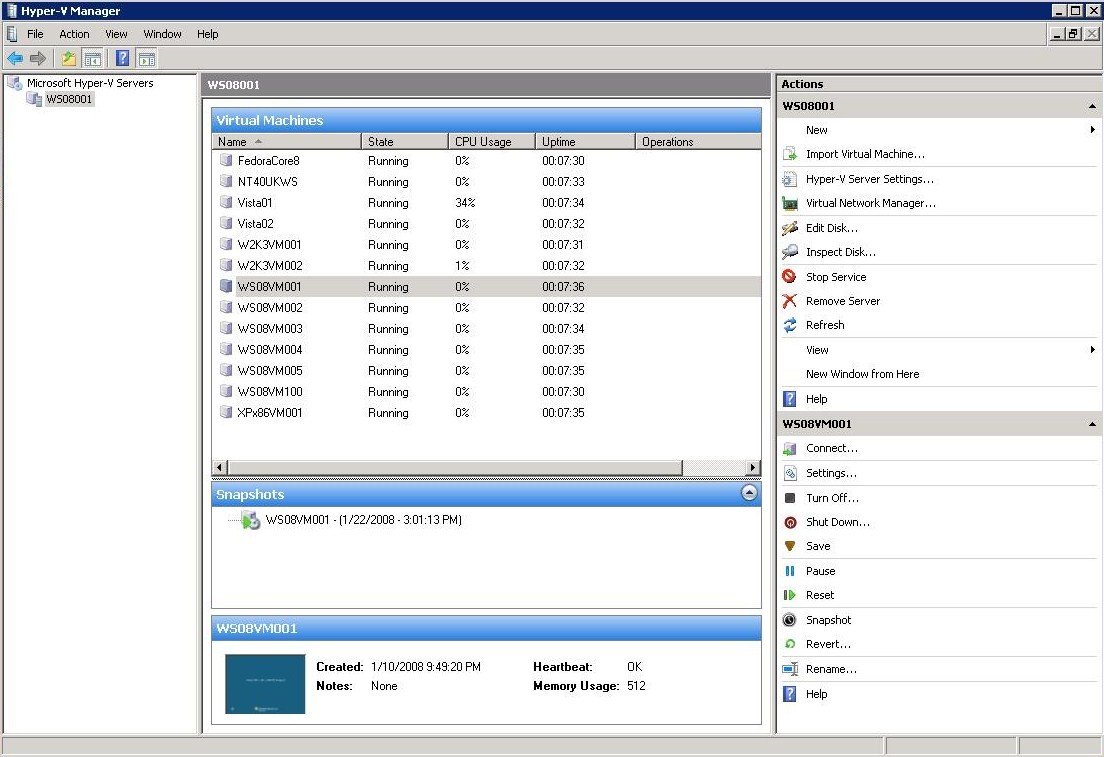

Hyper-V

Da Wikipédia, a enciclopédia livre

A função Hyper-V no Windows Server 2008 e Windows Server 2008 R2 provê a infraestrutura de software e as ferramentas de gerenciamento básico que você pode utilizar para criar e gerenciar um ambiente de virtualização de servidores.

O Hyper-V é uma tecnologia de virtualização baseada em Hypervisor. O Hypervisor é a plataforma de processamento de virtualização que permite que multiplos Sistemas Operacionais compartilhem uma única plataforma de hardware. A pilha de Virtualização é executada com a partição pai e tem acesso direto aos dispositivos de hardware. A partição pai cria partições filho, que hospedam os Sistemas Operacionais convidados.

Após a instalação inicial do Windows Server 2008 R2, o sistema operacional pode acessar o hardware do servidor diretamente. Depois de adicionar a função Hyper-V, uma fina camada de hypervisor é acrescentada entre o sistema operacional e os recursos de hardware. O sistema operacional instalado no momento torna-se a partição pai de onde você pode criar e gerenciar partições filho. As partições filho não tem acesso direto aos outros recursos de hardware e uma visão virtual dos recursos é apresentada, como dispositivos virtuais.

Drivers na partição pai são usados para acessar o hardware do servidor. Partições filho usam dispositivos virtualizados através dos drivers do Servidor Virtual Cliente (Virtual Server Client – VSC), que se comunicam através do Barramento de Máquina Virtual (Virtual Machine Bus – VMBus) com os Provedores de Serviços Virtuais (Virtual Services Providers – VSP) na partição pai. Requisições para os dispositivos virtuais são redirecionadas tanto através do VMBus ou através do hypervisor para os dispositivos na partição pai.

O VMBus gerencia os pedidos. O VMBus é um canal de comunicação lógico inter-partição. A partição pai hospeda os VSPs, que se comunicam sobre o VMBus para lidar com solicitações de dispositivo de acesso a partir das partições filho. As partições filho hospedam VSCs, que redirecionam solicitações de dispositivos para VSPs na partição pai através do VMBus.

Revisão Firewall Rede Corporativa

1 – Qual a característica básica que popularizou o firewall de primeira geração ser chamado de stateless firewall?

(a) Manter uma tabela de estado das conexões e trata – la nas filtragens de pacote.

(b) Realizar filtragem na camada de aplicação.

(c) Manter uma tabela de estado das conexões porém não trata-la.

(d) Abstrair o conceito TCP/IP para uma linguagem de alto nível.

(e) Não ter tabela de estado das conexões.

2 – Quais são os possíveis estados da tabela de estado das conexões?

(a) Started, Estabilished e Finalized.

(b) New, Estabilished e Related.

(c) New, Estabilished e Oldest.

(d) Started, Related, Finalized

(e) New, Related, Oldest

3 – Qual a evolução do firewall de terceira geração sobre o firewall de segunda geração?

(a) Não ter a necessidade de manter a tabela de estado.

(b) Incrementar possíveis estados na tabela de estado.

(c) Utilizar bases de assinatura, conhecimento e endereçamento dinamicamente.

(d) Ser capaz de criar uma DMZ.

(e) Realizar decodificação de protocolos na camada de aplicação.

4 – Qual o nome popular do firewall de quarta geração?

(a) Gateway de circuito

(b) Firewall Next Generation.

(c) Gateway de Aplicação .

(d) Firewall UTM

(e) Stateful Firewall

5 – Qual o objetivo a ser atingido por um firewall para que ele possa ser chamado de next Generation Firewall?

(a) Abtrair endereços e portas para uma linguagem de alto nível tratando as conexões por serviço.

(b) Ter gerenciamento Web

(c) Ser capaz de funcionar em cluster cooperativo afim de utilizar a capacidade de processamento de mais de um equipamento

(d) Ter suporte a NPU (Unidade de processamento de rede)

(e) Nenhuma das alternativas anteriores.

6 – Descreva a diferença básica entre firewall endpoint e um firewall de perímetro.

Firewall endpoint: E capaz de controlar as entras e saídas de um pacote

Firewall de perímetro: São instalados como gateway e controla além dos pacotes

7 – Assinale a alternativa: A filtragem com base na análise do cabeçalho do pacote IP quanto a endereços de origem e destino e portas é considerado uma análise?

(a) Next Generation

(b) Completa

(c) Simples

(d) Filtragem de Estado

(e) Layer7

8 – Organiza cada geração de firewall de acordo com a camada de rede no modelo OSI que ele trabalha:

(a) Stateless Firewall

(b) Stateful Firewall

(c) Gateway de Aplicação

(d) Firewall UTM

(a) (b) (c) (d) Camada de Aplicação

(a) (b) (c) (d) Camada de Transporte

(a) (b) (c) (d) Camada 7

(a) (b) (c) (d) Camada 5

9 – Assinale a alternativa correta: Qual é a heurística de resolução de conflitos de regras que o firewall usa?

(a) A regra de maior peso é executada

(b) Não existe resolução de conflito

(c) A regra mais permissiva é executada

(d) A regra mais restritiva é executada

(e) Nenhuma das alternativas anteriores

10 – E m quais camadas do modelo OSI é executado a filtragem de pacotes?

R: Camadas 3 e 4 do modelo OSI

11 – Em qual geração de firewall foi introduzido filtros contra ataques de negação de serviços (Deny of Service) e de estouro de pilha (Buffer Overflow)

R: Stateless Full Firewall

12 – Marque a alternativa correta: Qual a alternativa contempla todos os possíveis estados de um pacote.

(a) Novo Conhecimento e Finalizado

(b) Iniciado, Estabelecido e Finalizado.

(c) Novo, Conhecido e Relacionado

(d) Iniciado, Estabelecido e Relacionado

(e) Nenhuma das alternativas anteriores

13 – Relacione cada tipo de proxy com sua aplicação em cenários reais:

(a) Forward Proxy

(b) Reverse Proxy

(c) Enhancing Proxy

(a) (b) (c) Usado para melhorar a performance de jogos online.

(a) (b) (c) Muito Usado para controlar a navegação de usuários.

(a) (b) (c) Usado para reunir várias aplicações web em único ponto de conexão

14 – Descreva a técnica de NAT utilizada pelos gateway de circuito

Esta Técnica é muita conhecida como Network Address Translation ou Nat, onde diferentes endereços de rede privada de uma organização são mapeados para um endereço de IP publico capaz de ser roteador pela internet

15 – Marque a alternativa correta: quantas sessões são necessárias para uma comunicação utilizando um proxy de um gateway de aplicação?

(a) 1

(b) 2

(c) 3

(d) 4

(e) Nenhuma das Alternativas anteriores

16 – Assinale a tecnologia que é utilizada pelo firewall Stateful Multi-Layer Inspections (SMLI)

(a) Firewall UTM

(b) Gateway de Circuito

(c) Firewall de Filtragem de pacote

(d) Gateway de aplicação

(e) Nenhuma das alternativas anteriores

17 – Assinale a técnica que é importante empregar nos bastion hosts para reforçar o nível de segurança?

(a) Analise de segurança

(b) Analise de vulnerabilidade

(c) Hardening

(d) Auditoria de eventos

(e) Nenhuma das alternativa anteriores

18 – Assinale quais os serviços não são aceitáveis para rodar em bastion hosts:

(a) Firewall

(b) Active Directory / CIFS

(c) Web Services

(d) Banco de Dados

(e) FTP

19 – Assinale a frase que melhor descreve uma rede segmentada (DMZ).

(a) A DMZ é uma rede para publicação de serviços

(b) A rede segmentada serve para isolar a rede de servidores

(c) A rede segmentada e o local onde os bastion hosts se localizam.

(d) A DMZ é a segmentação de uma rede de maior nível de segurança com a rede de menor nível de segurança.

(e) Nenhuma das alternativas anteriores

20 – Descreva uma vantagem de se ter DMZ com topologia dual firewall em relação a uma topologia single firewall.

R: Aumento o nível de segurança devido a necessidade de administração distribuida

21 – Assinale qual é o melhor lugar para rede delimitada

(a) Entre a rede interna e a rede de automação

(b) Entre um firewall de primeiro nível e um firewall de segunda nível.

(c) Diretamente no firewall de perímetro.

(d) Diretamente no firewall de perímetro

(e) Nenhuma das alternativas anteriores

22 – Leia atentamente o cenário a seguir e assinale alternativa que mais se adequa a solução necessária para o problema com menor uso de recurso possível: Existe uma DMZ com três servidores, sendo eles um SERVIDOR WEB, no qual utiliza as portas 80/TCP e 443/TCP com o IP privado 10.0.0.2, um SERVIDOR DE FTP, que utiliza a porta 21/TCP com ip privado 10.0.0.3 e um SERVIDOR DE CORREIO, que utiliza as portas 25/TCP,110/TCP e 443/TCP com ip privado 10.0.0.4 A empresa possui um BLOCO DE 6 ENDEREÇO DE IP PUBLICO, SENDO QUE UM É UTILIZADO PELO ROTEADOR E OUTRO PELO FIREWALL, RESTANDO 4 ENDEREÇOS DE IP PUBLICO PARA SER USADO

(a) Realizar um NAT 1:1 relacionando cada endereço de ip privado a um endereço ip publico existente.

(b) Realizar um PAT utilizando apenas um IP público redirecionando suas determinadas portas para os servidores.

(c) Realizar um NAT N:N para que cada servidor aloque um determinado IP público automaticamente.

(d) Realizar um PAT utilizando dois endereços de IP publico, sendo que as publicações do servidor web e FTP compartilhariam o mesmo endereço de IP público, e o servidor de correio eletrônico utilizaria o outro endereço de IP público.

(e) Nenhuma das alternativas anteriores

23 – Descreva qual a principal vantagem da VPN para utilização de um serviço corporativo ao invés de simplesmente publica-lo.

Segurança na conexão da rede externa de uma filial utilizando uma senha criptografada para entrar na rede da empresa

24 – Baseado no que estudamos sobre as limitações de firewall, é correto afirmar que com uma política de segurança da informação, antivírus nas estações e servidores, VPN para acesso remoto à rede corporativa e monitoramento periódico nos eventos de firewall e servidores estaríamos com um excelente nível de segurança. Justifique.

Sim, se houver um firewall bem configurado, antivírus nas estações e um monitoramento bem feito sendo que a empresa tem que ter uma auditoria periódica para ver se a funcionamento.

25 – Qual politica padrão garante um melhor nível de proteção? Justifique sua resposta.

Tudo que não é explicitamente liberado é bloqueado e uma politica bem extrema sai bloqueando tudo o analista de segurança da informação tem que levantar os sites que os funcionários utilizam para que possam acessar e muito isso gera muita resistência na implantação.

26 – Assinale os tipos de NAT que não são indicados para publicação de serviços para internet

(a) Mascaramento ou n:1

(b) Dinâmico ou n:n

(c) Estático ou 1:1

(d) Overload

(e) Nenhuma das alternativas anteriores

27 – Descreva o que vem a ser “Screened Host” e “Screened Subnet”.

Screened Host: É uma combinação de um dual-homed gateway e um screening router. O roteador (ou choke externo) fica entre a Internet e o bastion host (ou gate) e este faz a interface do choke com a rede interna

Screened Subnet: Também conhecido como De-Militarized Zone(DMZ), é uma combinação de um screened host com um screening router, sendo que este é ligado após o gate. Este screened router adiciona um nível de proteção a mais ao screened host ao adicionar uma rede perimétrica que isola ainda mais a rede interna da rede externa.

28 – Cite a diferença entre firewalls em modo router e os firewalls em modo bridge.

Modo router e limitado já modo bridge pode expandir a rede.

29 – Qual dos modos de firewall não são usuais para segmentar uma rede de automação justifique suas resposta.

Modo NAT, Modo Router, Modo Hibrido NAT / Router pois não ter uma ponte direta de uma rede interna para uma rede automação.

30 – Assinale a alternativa que representa o principal fator de escolha de uma arquitetura de firewall.

(a) A quantidade de servidores que firewall irá proteger

(b) A quantidade de interface do firewall

(c) A quantidade de subnets que ele segmentará

(d) A quantidade de firewall existente

(e) Nenhuma das alternativas anteriores

31 – Assinale o tipo de topologia de VPN possui concentrador

(a) Estrela

(b) Mesh

(c) Full Mesh

(d) Anel

(e) Nenhuma das alternativas anteriores

32 – Por que houve a necessidade de desenvolvimento de um sistema de detecção e prevenção de intrusão?

Para garantir maior segurança nos computadores da rede através de monitoramento da rede, analisando eventos em busca de sinais de invasão ao sistema.

33 – Assinale as alternativas de solução de segurança nas quais um IDS se encaixa

(a) Solução Automatizada

(b) Solução Passiva

(c) Solução Inteligente

(d) Solução Reativa

(e) Nenhuma das Alternativas anteriores

34 – Qual a principal diferença entre um sistema de IDS com um IPS?

Ele fornece politicas e regras para trafego de rede, diferente do IDS que apenas alerta os administradores de rede referente a tráfego suspeito, e permite que o administrador forneça, a ação a ser executada depois da emissão do alerta.

35 – Os sistemas de detecção e de prevenção de intrusão são capazes de identificar problemas na rede e dar recomendações de como corrigir o problema, porém, o que seria necessário para evitar que as vulnerabilidades sejam exploradas?

Melhorar o nível de segurança do firewall sabendo que o IDS e o IPS são sistemas apara melhorar o nível de invasão de crackes.

36 – Com base nos conhecimentos adquiridos nesta aula, é correto afirma que um ambiente com sistema de detecção de intrusão (NIDS) e um sistema de prevenção de instrusão (NIPS) teria duas camadas de proteção?

Não, pois NIDS e um sistema só de detecção de intrusão já NIPS teria um sistema de prevenção contra atividades suspeitas na rede

37 – Assinale o tipo de instrusão que um HIDS não é capz de detectar.

(a) Tentativa de instalação de backdoor

(b) Alterações indevidas no sistema de arquivos

(c) Tentativa de instalar um Trojan

(d) Atividades que somente um administrador poderia executar

(e) Nenhuma das alternativas anteriores

38 – Seria correto afirmar que um NIDS não consegue realizar a detecção em tempo real. Justifique sua resposta.

Ele não consegue realizar a detecção em tempo real, porem se bem configurado, consegue ficar muito próximo de um verdadeiro tempo real.

39 – Assinale as alternativas que ajudam os NIPS impactarem o mínimo possível em relação a performance rede.

(a) Utilização de cabos cat6

(b) Unidade de processamento de redes (NPU)

(c) Hardware próprio (appliance)

(d) Unidade de processamento central (CPU) robusta

(e) Nenhuma das alternativas anteriores

40 – É correto afirmar que com todo investimento de tempo e dinheiro no desenvolvimento de modernos técnicas e assinaturas de IDS/IPS ainda existam falso positivo e falso negativo. Justifique sua resposta.

Com desenvolvimento focado nesta solução gastando muito tempo de trabalho e dinheiro, não se acredita que as soluções de IDS/IPS detectem uma elevada percentagem de falso positivo ou falso negativo. Ainda assim um tema digno de consideração quando se compara diferentes soluções IDS/IPS

41 – O que incentivou a criação do Common Instrusion Detection Framework (CIDF)

Pesquisas e desenvolvimento foram investidos para que diferentes sistemas de IDS pudessem compartilhar informações e recursos, sendo criado um modelo chamado Common Instrusion Detection Framework (CIDF)

42 – Qual dos quatro componentes do CIDF não é alimentado por nenhum outro componente?

(a) E-boxes (Gerador de Eventos)

(b) A-boxes (Analisadores de Eventos)

(c) D-boxes (Base de dados de Eventos)

(d) R-boxes (Unidade de Resposta)

(e) Todos os componentes são alimentados por outro componente.

43 – Para se obter um melhor resultado na detecção de intrusão, selecione a alternativa que possui o melhor cenário de IDS.

(a) Sensores HIDS em todas as estações de trabalho e sensores NIDS nos segmentos de DMZ e Rede Interna.

(b) Sensores HIDS em todos os servidores e sensor de rede NIDS no segmento de rede pública

(c) Sensores NIDS nos segmentos de rede interna, DMZ e publica e sensores HIDS no firewall.

(d) Sensores NIDS nos segmentos de rede interna e DMZ e sensores HIDS nos servidores e estações de trabalho.

(e) Sensor e gerenciamento de IDS diretamente no firewall.

44 – Procurando uma abordagem de detecção de intrusão que gere o mínimo de falso positivo possível, qual abordagem que deveria ser utilizada? Justifique sua resposta.

Knowledge-based instrsion detection a grande vantagem da abordagem baseada na detecção de intruso baseado no conhecimento é seu baixo nível de falso positivo, e da analise contextual pelo sistema de detecção de intrusão que é detalhada, tornando mais fácil a ação de tomadas medidas preventivas e/ou corretiva pelo especialista em segurança.

45 – Estudos mostram que a maior parte das instruções são realizadas de dentro da própria rede Justifique o que leva a este número.

Pela facilidade e o conhecimento da rede e doas ativos realmente relevantes como banco de dados ajudam muito neste caso, principalmente porque possuem um certo nível de privilégios.

46 – Qual o objetivo de um Honeypot de produção

(a) Analise de comportamento do invasor.

(b) Coleta de ferramenta utilizada para invasão.

(c) Coleta de informação sobre o atacante

(d) Corrigir falhas do sistema

(e) Nenhuma das alternativas anteriores

47 – Qual o melhor nível de interatividade de um Honeypot para ser implementado em uma empresa que não possui nenhum funcionário de segurança da informação

(a) Qual nível de interatividade.

(b) Honeupots de Baixa interatividade.

(c) Honeypots de Media interatividade.

(d) Honeypots de Alta interatividade.

(e) Não é aconselhável a implementação de Honeypot

48 – Como deve ser realizada a administração de uma Honeynet? Justifique sua resposta

Os administradores não devem de maneira alguma realizar manutenções ou acesso através da rede,pois Honeypot ou Honeynets todo ou qualquer trafego de rede e considerado anômolo, este tipo de acesso causa poluições nos registros e dificultam a analise de incidentes.

49 – Qual tipo de Honeypot deve ficar em um bloco de IP público distinto de bloco de IP publico utilizado pela corporação? Justifique.

Para Honeypots de pesquisas, não e aceitável a utilização de um bloco de IP Publico valido que esteja sendo usado pela corporação, caso a empresa de telecomunicões tenha fornecido um bloco de endereço IP Publico, dependendo da quantidade de endereços é possível quebra-lo em blocos menores.

50 – Explique como um cracker é capaz de recrutar trinta milhões de computadores para uma rede particular com finalidade de praticar crimes digitais

Para ou roubo de informação ou destruição de dados dentro da empresa

Windows Server 2008 – RSAT – Ferramenta de Administração Remota para Windows 7 – Aula 6.2

Ferramenta de Administração Remota RSAT para Windows 7 – Aprenda a administrar seu servidor 2008 a partir de um estação de trabalho rodando Windows 7 – Aula 6.2

Fonte: http://www.professorramos.com/index.php

Observação: Se você que todas as aulas acesse o site do professor ramos e compre o dvds para ajuda na publicação de novas aulas (Não estou ganhando nada na divulgação das aulas pois curto muito o site do professor leandro ramos e de outros professores como o professor andre, rogerio entre outros e sei o quanto da trabalho em montar aulas e que exige tempo e hospedagem de site)

Windows 2008 Server Files – Pasta Base – Aula 5.4 (Professor Leandro Ramos)

Como criar Pasta Base para seus usuários do Servidor de Arquivos no Windows 2008

Fonte: http://www.professorramos.com/video.php?id=100

Observação: Se você que todas as aulas acesse o site do professor ramos e compre o dvds para ajuda na publicação de novas aulas (Não estou ganhando nada na divulgação das aulas pois curto muito o site do professor leandro ramos e de outros professores como o professor andre, rogerio entre outros e sei o quanto da trabalho em montar aulas e que exige tempo e hospedagem de site)

Windows 2008 – Configuração Inicial – Aula 2 (Professor Leandro Ramos)

Tutorial de Windows 2008 – Configuração Inicial – Trocar o Nome do Computador; Configurar o Protocolo TCP-IP V4.0; Console de Gerenciamento de Servidor; Adicionar Novos Recursos ao Windows 2008 Server Enterprise; Visão Geral do Management Server

Fonte: http://www.professorramos.com/index.php

Observação: Se você que todas as aulas acesse o site do professor ramos e compre o dvds para ajuda na publicação de novas aulas (Não estou ganhando nada na divulgação das aulas pois curto muito o site do professor leandro ramos e de outros professores como o professor andre, rogerio entre outros e sei o quanto da trabalho em montar aulas e que exige tempo e hospedagem de site)